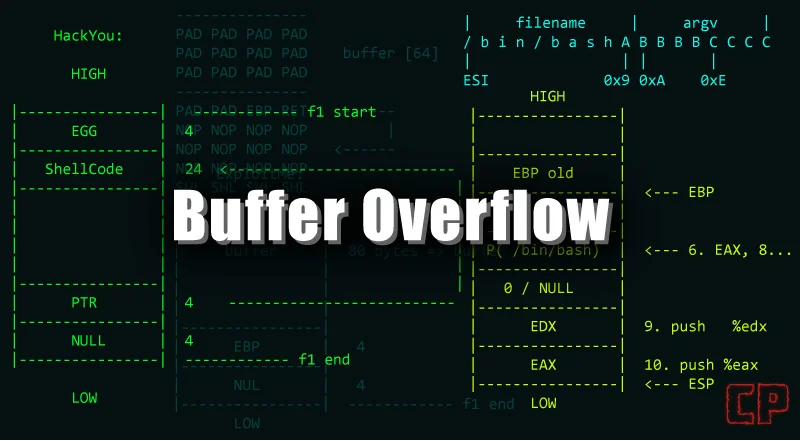

Buffer-Overflow

Buenas! Hoy os traigo un poco de Buffer-Overflow, algo que he estado tocando un poco ultimamente y me gustaria compartir con vosotros, espero que os sirva y os guste!

Buenas! Hoy os traigo un poco de Buffer-Overflow, algo que he estado tocando un poco ultimamente y me gustaria compartir con vosotros, espero que os sirva y os guste!

Buenas! Hoy os traigo un poco de Buffer-Overflow, algo que he estado tocando un poco ultimamente y me gustaria compartir con vosotros, espero que os sirva y os guste!

Buenas! Hoy os traigo un poco de Buffer-Overflow, algo que he estado tocando un poco ultimamente y me gustaria compartir con vosotros, espero que os sirva y os guste!

Buenas! He creado este post para dar a conocer el fascinante mundo de Pentesting en Directorio Activo, algo que me llama mucho la atencion y me gustaria compartir muchos tipos de ataques en este escenario. Iré actualizando poco a poco este blog con muchos mas ataques.

Buenas! He creado este post para dar a conocer el fascinante mundo de Pentesting en Directorio Activo, algo que me llama mucho la atencion y me gustaria compartir muchos tipos de ataques en este escenario. Iré actualizando poco a poco este blog con muchos mas ataques.

Buenas! He creado este post para compartir con vosotros las herramientas que me vaya creando, aquí encontrareis muchos tipos de herramientas útiles para Pentesting.

Buenas! He creado este post para compartir con vosotros las herramientas que me vaya creando, aquí encontrareis muchos tipos de herramientas útiles para Pentesting.

Buenas! Hoy os voy a compartir como utilizar una herramienta de Hak5, aunque también se puede hacer de forma casera, en mi caso es el RubberDucky de Hak5.

Buenas! Hoy os voy a compartir como utilizar una herramienta de Hak5, aunque también se puede hacer de forma casera, en mi caso es el RubberDucky de Hak5.

Buenas hoy os traigo un POC del reciente exploit CVE-2021-40444, como vamos a ver podemos ejecutar comandos en un sistema windows remoto a traves de la creacion de un archivo Word malicioso

Buenas hoy os traigo un POC del reciente exploit CVE-2021-40444, como vamos a ver podemos ejecutar comandos en un sistema windows remoto a traves de la creacion de un archivo Word malicioso

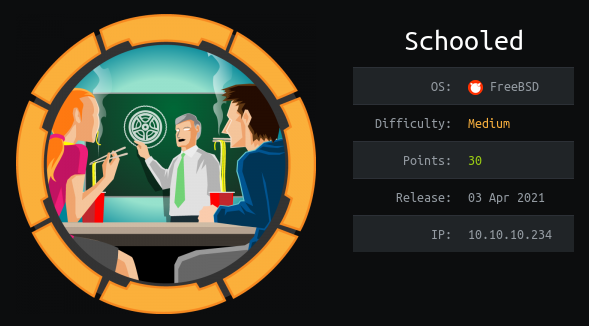

Buenas hoy os traigo el Video-WriteUp de esta maquina, la he estado explicando desde 0 a un amigo que esta empezando en el pentesting, es una de las maquinas de preparacion del OSCP, asi que seguro que viene bien traerla por aquí

Buenas hoy os traigo el Video-WriteUp de esta maquina, la he estado explicando desde 0 a un amigo que esta empezando en el pentesting, es una de las maquinas de preparacion del OSCP, asi que seguro que viene bien traerla por aquí

Bueno hoy os traigo algo diferente que me he animado a hacer, y espero que os guste, en esta ocasión voy a compartir un video de como realizar esta maquina, en los próximos write-ups os voy a traer un video de la resolución de la maquina hecha por mi y aparte abajo incorporaré el write-up escrito, espero que os guste tanto como a mi este contenido.

Bueno hoy os traigo algo diferente que me he animado a hacer, y espero que os guste, en esta ocasión voy a compartir un video de como realizar esta maquina, en los próximos write-ups os voy a traer un video de la resolución de la maquina hecha por mi y aparte abajo incorporaré el write-up escrito, espero que os guste tanto como a mi este contenido.

Sinceramente, Schooled ha sido la maquina que mas me ha gustado de HTB hasta la fecha, me ha parecido bastante realista y me ha tomado bastante tiempo, por toda la enumeracion que conlleva y busqueda de informacion por internet sobre CVEs,etc.

Sinceramente, Schooled ha sido la maquina que mas me ha gustado de HTB hasta la fecha, me ha parecido bastante realista y me ha tomado bastante tiempo, por toda la enumeracion que conlleva y busqueda de informacion por internet sobre CVEs,etc.

En esta máquina vuelve a ser muy importante la enumeración de servicios y conocer muy bien si las versiones que usan(en este caso PHP) tienen vulnerabilidades, gracias a ello conseguiremos entrar en la maquina y la escalada de privilegios será pan comido

En esta máquina vuelve a ser muy importante la enumeración de servicios y conocer muy bien si las versiones que usan(en este caso PHP) tienen vulnerabilidades, gracias a ello conseguiremos entrar en la maquina y la escalada de privilegios será pan comido

Jarvis es una buena maquina para practicar SQLi, gracias a ello conseguimos un hash de la contraseña DBadmin para luego acceder al panel phpmyadmin, luego el acceso al sistema es bsatante sencillo, pero hay que convertirse en un usuario para luego escalar privilegios mediante un binario SUID

Jarvis es una buena maquina para practicar SQLi, gracias a ello conseguimos un hash de la contraseña DBadmin para luego acceder al panel phpmyadmin, luego el acceso al sistema es bsatante sencillo, pero hay que convertirse en un usuario para luego escalar privilegios mediante un binario SUID

Me ha gustado mucho la maquina Cronos porque para ser una maquina de dificultad media me ha llevado muy poco tiempo realizarla, he sabido rapidamente por donde atacar, la herramienta dig nos reporta informacion muy valiosa y con una simple SQLi bypasseamos el login, luego encontrar la forma de explotar la utilidad ha sido bastante facil, y el privesc mejor no os cuento nada y así mirais el writeup :)

Me ha gustado mucho la maquina Cronos porque para ser una maquina de dificultad media me ha llevado muy poco tiempo realizarla, he sabido rapidamente por donde atacar, la herramienta dig nos reporta informacion muy valiosa y con una simple SQLi bypasseamos el login, luego encontrar la forma de explotar la utilidad ha sido bastante facil, y el privesc mejor no os cuento nada y así mirais el writeup :)

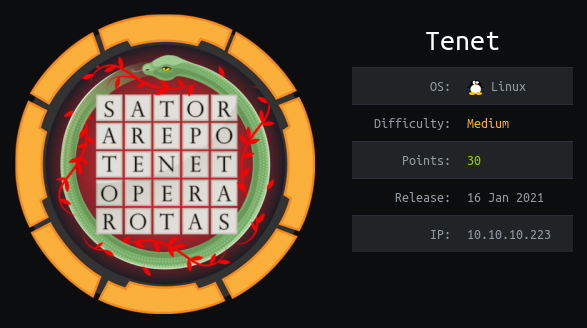

Tenet es una maquina perfecta para aprender PHP, me ha obligado a leerme mucho codigo php y entender a bajo nivel como funciona la serializacion y deserializacion de codigo PHP, luego la escalada me ha gustado bastante, esta vez no es abusando de un permiso o cualquier cosa, esta vez hay que pensar bien como se puede vulnerar y aprovecharnos de un script

Tenet es una maquina perfecta para aprender PHP, me ha obligado a leerme mucho codigo php y entender a bajo nivel como funciona la serializacion y deserializacion de codigo PHP, luego la escalada me ha gustado bastante, esta vez no es abusando de un permiso o cualquier cosa, esta vez hay que pensar bien como se puede vulnerar y aprovecharnos de un script

La maquina GrandPa nos vuelve a enseñar lo importante que es enumerar versiones de los servicios, gracias a ello conseguiremos encontrar un BOF que nos conseguirá acceso al sistema, y luego la escalada como la mayoria de maquinas tendremos que identificar un privilegio y jugar con churrasquito

La maquina GrandPa nos vuelve a enseñar lo importante que es enumerar versiones de los servicios, gracias a ello conseguiremos encontrar un BOF que nos conseguirá acceso al sistema, y luego la escalada como la mayoria de maquinas tendremos que identificar un privilegio y jugar con churrasquito

Monteverde se centró en Azure Active Directory. Primero, miraré RPC para obtener una lista de usuarios y luego verificaré si alguno usó su nombre de usuario como contraseña. Con los créditos de SABatchJobs, obtendré acceso a SMB para encontrar un archivo de configuración XML con una contraseña para uno de los usuarios en el cuadro que tiene permisos de WinRM. Desde allí, puedo abusar de la base de datos del directorio activo de Azure para filtrar la contraseña de administrador.

Monteverde se centró en Azure Active Directory. Primero, miraré RPC para obtener una lista de usuarios y luego verificaré si alguno usó su nombre de usuario como contraseña. Con los créditos de SABatchJobs, obtendré acceso a SMB para encontrar un archivo de configuración XML con una contraseña para uno de los usuarios en el cuadro que tiene permisos de WinRM. Desde allí, puedo abusar de la base de datos del directorio activo de Azure para filtrar la contraseña de administrador.

En TheNoteBook vamos a aprender a como usar las cookies a nuestro favor, gracias a ellas vamos a editar un JWT a nuestro antojo para convertirnos en admin de la web, subiremos una shell.php a la web para ganar acceso y una vez dentro obtendremos una clave ssh, en la escalada de privilegios nos toparemos con un CVE-2019-5736

En TheNoteBook vamos a aprender a como usar las cookies a nuestro favor, gracias a ellas vamos a editar un JWT a nuestro antojo para convertirnos en admin de la web, subiremos una shell.php a la web para ganar acceso y una vez dentro obtendremos una clave ssh, en la escalada de privilegios nos toparemos con un CVE-2019-5736

Valentine nos enseñara lo importante que es buscar bien informacion en google y el uso de los scripts de nmap .nse, usaremos heartbleed para obtener la contraseña de una clave SSH que encontremos a través de la enumeración. Luego gracias a pspy vemos que se está ejecutando el comando tmux del cual nos aprovecharemos para escalar privilegios

Valentine nos enseñara lo importante que es buscar bien informacion en google y el uso de los scripts de nmap .nse, usaremos heartbleed para obtener la contraseña de una clave SSH que encontremos a través de la enumeración. Luego gracias a pspy vemos que se está ejecutando el comando tmux del cual nos aprovecharemos para escalar privilegios

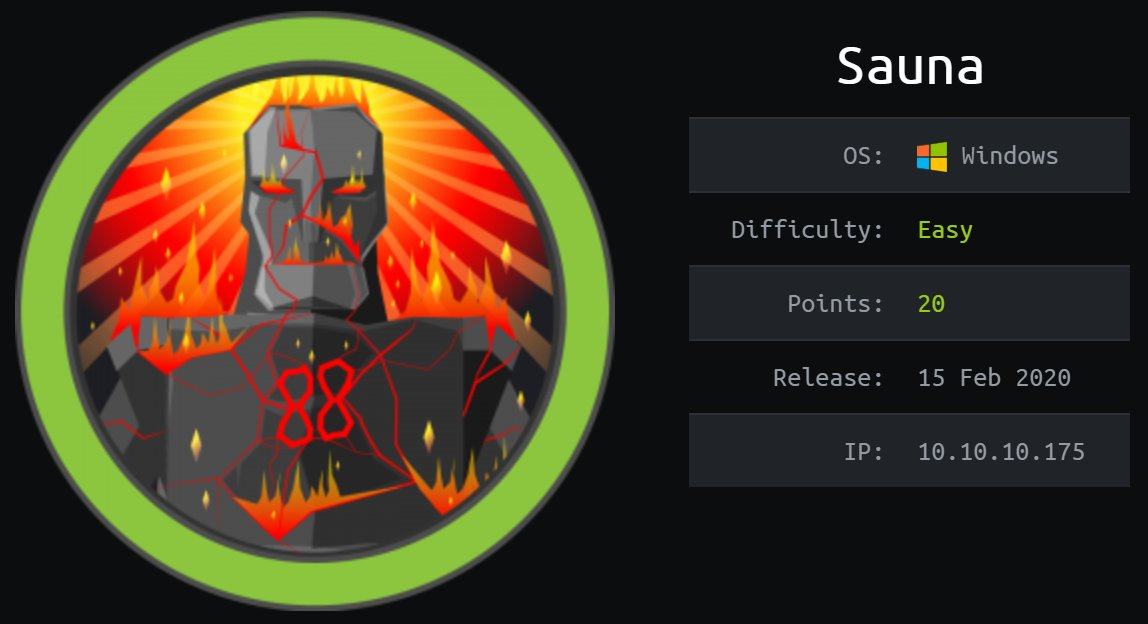

Sauna fue una buena oportunidad para jugar con los conceptos de Windows Active Directory empaquetados en una caja de dificultad fácil. Comenzaré usando una fuerza bruta de Kerberoast en los nombres de usuario que encontre en la pagina web, luego descubriré que uno de ellos tiene la bandera configurada para permitirme obtener su hash sin autenticarme en el dominio. Haré AS-REP Roast para obtener el hash, romperlo y obtener una shell. Encontraré las credenciales de los próximos usuarios en la clave de registro de AutoLogon. BloodHound mostrará que el usuario tiene privilegios que le permiten realizar un ataque DC Sync, que proporciona todos los hashes de dominio, incluidos los administradores, que usaré para obtener un shell.

Sauna fue una buena oportunidad para jugar con los conceptos de Windows Active Directory empaquetados en una caja de dificultad fácil. Comenzaré usando una fuerza bruta de Kerberoast en los nombres de usuario que encontre en la pagina web, luego descubriré que uno de ellos tiene la bandera configurada para permitirme obtener su hash sin autenticarme en el dominio. Haré AS-REP Roast para obtener el hash, romperlo y obtener una shell. Encontraré las credenciales de los próximos usuarios en la clave de registro de AutoLogon. BloodHound mostrará que el usuario tiene privilegios que le permiten realizar un ataque DC Sync, que proporciona todos los hashes de dominio, incluidos los administradores, que usaré para obtener un shell.

Una de las cosas interesantes de HTB es que expone conceptos de Windows a diferencia de cualquier CTF con el que me hubiera encontrado antes. Forest es un gran ejemplo de eso. Es un controlador de dominio que me permite enumerar usuarios a través de RPC, atacar Kerberos con AS-REP Roasting y usar Win-RM para obtener un shell. Entonces puedo aprovechar los permisos y accesos de ese usuario para obtener las capacidades de DCSycn, lo que me permite descargar hashes para el usuario administrador y obtener un shell como administrador. En Beyond Root, veré cómo se ve DCSync en el cable y veré la tarea automatizada de limpieza de permisos.

Una de las cosas interesantes de HTB es que expone conceptos de Windows a diferencia de cualquier CTF con el que me hubiera encontrado antes. Forest es un gran ejemplo de eso. Es un controlador de dominio que me permite enumerar usuarios a través de RPC, atacar Kerberos con AS-REP Roasting y usar Win-RM para obtener un shell. Entonces puedo aprovechar los permisos y accesos de ese usuario para obtener las capacidades de DCSycn, lo que me permite descargar hashes para el usuario administrador y obtener un shell como administrador. En Beyond Root, veré cómo se ve DCSync en el cable y veré la tarea automatizada de limpieza de permisos.

Bastion era una caja sólida y fácil con algunos desafíos simples como montar un VHD desde un recurso compartido de archivos y recuperar contraseñas de un programa de bóveda de contraseñas. Comienza, de manera algo inusual, sin un sitio web, sino más bien con imágenes vhd en un recurso compartido SMB, que, una vez montadas, brindan acceso a la colmena del registro necesaria para extraer las credenciales. Estas credenciales brindan la capacidad de ingresar al host como usuario. Para obtener acceso de administrador, aprovecharé la instalación de mRemoteNG, extraeré los datos del perfil y los datos cifrados, y mostraré varias formas de descifrarlos. Una vez que separe la contraseña de administrador, puedo ingresar como administrador.

Bastion era una caja sólida y fácil con algunos desafíos simples como montar un VHD desde un recurso compartido de archivos y recuperar contraseñas de un programa de bóveda de contraseñas. Comienza, de manera algo inusual, sin un sitio web, sino más bien con imágenes vhd en un recurso compartido SMB, que, una vez montadas, brindan acceso a la colmena del registro necesaria para extraer las credenciales. Estas credenciales brindan la capacidad de ingresar al host como usuario. Para obtener acceso de administrador, aprovecharé la instalación de mRemoteNG, extraeré los datos del perfil y los datos cifrados, y mostraré varias formas de descifrarlos. Una vez que separe la contraseña de administrador, puedo ingresar como administrador.

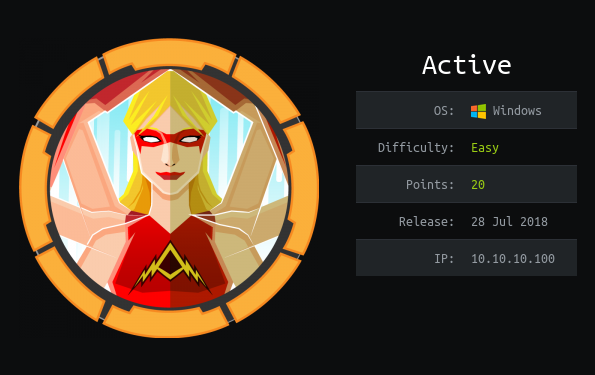

Active fue un ejemplo de una caja fácil que aún brindaba muchas oportunidades para aprender. El cuadro se centró en las vulnerabilidades comunes asociadas con Active Directory. Existe una buena posibilidad de practicar la enumeración de SMB. También brinda la oportunidad de usar Kerberoasting contra un dominio de Windows, lo cual, si no es un pentester, es posible que no haya tenido la oportunidad de hacerlo antes.

Active fue un ejemplo de una caja fácil que aún brindaba muchas oportunidades para aprender. El cuadro se centró en las vulnerabilidades comunes asociadas con Active Directory. Existe una buena posibilidad de practicar la enumeración de SMB. También brinda la oportunidad de usar Kerberoasting contra un dominio de Windows, lo cual, si no es un pentester, es posible que no haya tenido la oportunidad de hacerlo antes.

kerberoasting-attack

WebShell V3.0

SMB-Relay

PASS-THE-TICKET

Buffer-Overflow TRUN function

Buffer-Overflow SEH (GMON function) vulnserver

Buffer-OverFlow Bypass de NX y ASLR

Buffer-Overflow Bypass DEP vulnserver

Buffer-Overflow Básico

Buffer-OverFlow 64bits

Brute-Force Login With Threads

ASPROAST-ATTACK